Uma nova campanha de ataques do tipo ClickFix foi identificada pela Hunt.io, revelando que agora esse método de engenharia social está mirando também em usuários do Linux. Com isso, agora a ameaça é verdadeiramente multiplataforma, podendo afetar os principais sistemas operacionais do mercado: Windows, macOS e agora Linux.

- Site falso promove suposto show do Pearl Jam no Brasil para aplicar golpes

- Preocupante: ataques DDoS explodem 358% em 2025 e quebram recordes de volume

Os ataques ClickFix são conhecidos por enganar usuários através de falsos alertas de segurança ou verificações CAPTCHA, induzindo as pessoas a copiarem e colarem comandos maliciosos em seus terminais. Essa técnica já fez inúmeras vítimas no Windows e, mais recentemente, no macOS, criando uma porta de entrada para malwares, roubo de dados e até mesmo ransomware.

A expansão para o Linux é uma evolução preocupante da tática, uma vez que o sistema operacional de código aberto é amplamente utilizado em ambientes corporativos, servidores e por usuários técnicos que costumam ser mais conscientes sobre segurança. Segundo pesquisadores, a campanha atual está em fase experimental, mas demonstra a determinação dos cibercriminosos em ampliar seu arsenal.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

Como são os ataques ClickFix?

O ClickFix surgiu como uma técnica de engenharia social focada principalmente em usuários do Windows. Seu funcionamento é engenhosamente simples: os atacantes criam sites falsos ou comprometem sites legítimos para exibir mensagens de erro ou páginas de verificação que parecem autênticas. Essas páginas geralmente alegam que o usuário precisa completar uma verificação CAPTCHA, atualizar seu navegador ou corrigir algum problema para acessar o conteúdo desejado.

O elemento central do ataque é fazer com que o usuário execute comandos maliciosos sem perceber. Para isso, quando a vítima clica em botões como “Verificar”, “Atualizar” ou “Continuar”, um comando é silenciosamente copiado para a área de transferência. Em seguida, surgem instruções orientando o usuário a pressionar combinações de teclas como Win+R (no Windows) para abrir Executar, colar o comando e pressionar Enter.

No Windows, esses comandos geralmente utilizam PowerShell ou MSHTA para baixar e executar malwares, enquanto aparentemente resolvem o problema fictício apresentado. Para manter a ilusão de legitimidade, após a execução do comando malicioso, o site frequentemente exibe um documento ou imagem que parecem ser o conteúdo que o usuário estava tentando acessar originalmente. Enquanto isso, em segundo plano, o malware é instalado e pode roubar informações, instalar ransomware ou estabelecer acesso permanente ao dispositivo comprometido.

ClickFix agora mira usuários Linux

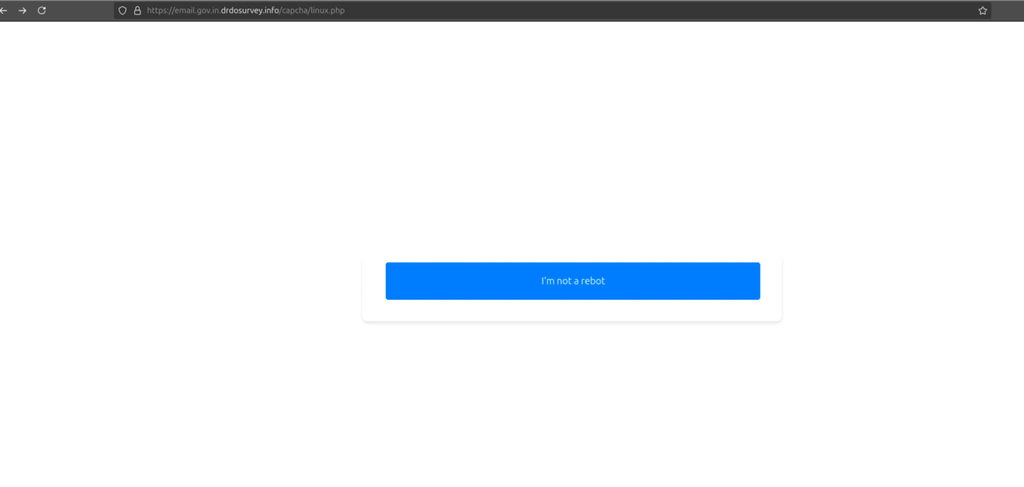

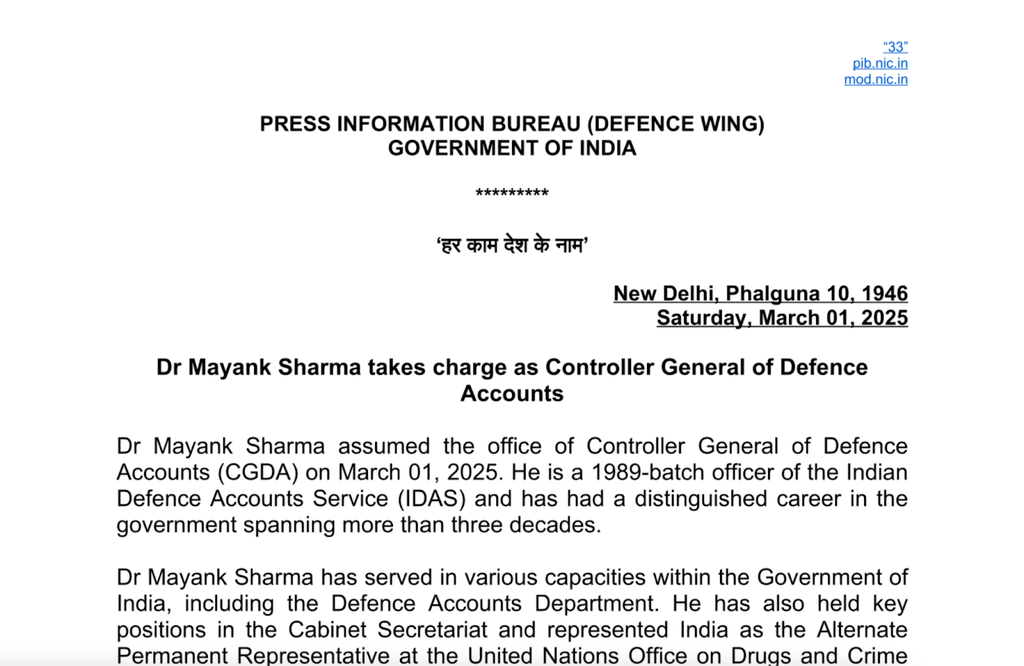

A evolução do ClickFix para atacar sistemas Linux foi identificada pela Hunt.io em uma campanha atribuída ao grupo APT36 (também conhecido como “Transparent Tribe”), que tradicionalmente tem ligações com o Paquistão e costuma mirar alvos indianos. A nova variante utiliza um site que imita o portal do Ministério da Defesa da Índia, com links falsos para supostos comunicados de imprensa oficiais.

Diferentemente das campanhas anteriores focadas exclusivamente no Windows, a nova operação identifica o sistema operacional do visitante e o direciona para um fluxo de ataque específico para Windows ou Linux. Para usuários Linux, o ataque começa com uma página CAPTCHA contendo um botão “I’m not a rebot” (com erro de grafia proposital). Quando o usuário clica nesse botão, um comando de shell é copiado silenciosamente para a área de transferência.

Em seguida, a vítima é redirecionada para uma página com instruções claras: pressionar ALT+F2 (para abrir o diálogo de execução no Linux), pressionar CTRL+V (para colar o comando) e, por fim, pressionar Enter para executá-lo. O comando em si baixa um script shell chamado “mapeal.sh” de um servidor remoto, concede permissões de execução e o executa imediatamente. Essa adaptação demonstra um conhecimento específico do funcionamento do Linux, explorando o fato de que muitos usuários estão acostumados a executar comandos no terminal sem questionar suas origens.

Perigos do ClickFix no Linux

Segundo as análises da Hunt.io, a versão Linux do ClickFix parece estar ainda em fase experimental. O script “mapeal.sh” identificado na campanha atual apenas baixa e exibe uma imagem JPEG, sem comportamento malicioso observável. Contudo, os pesquisadores alertam que esta aparente inocuidade pode ser apenas temporária, enquanto os atacantes testam a eficácia do método de distribuição.

O real perigo reside na infraestrutura já estabelecida. O script atual poderia facilmente ser substituído por uma versão maliciosa que instala backdoors, rouba credenciais ou compromete o sistema de outras formas. O mecanismo de entrega já funciona e, portanto, representa uma porta de entrada pronta para ser explorada assim que os atacantes confirmarem a eficácia da técnica de engenharia social.

A simplicidade do ataque é parte do que o torna tão perigoso. Com uma única linha de comando, os atacantes podem estabelecer persistência no sistema, desativar recursos de segurança ou iniciar comunicação com servidores de comando e controle. No Linux, onde muitos usuários executam rotineiramente comandos de terminal, essa abordagem pode ser particularmente eficaz, especialmente se o comando parecer inofensivo à primeira vista.

Proteção contra ataques ClickFix

A expansão do ClickFix para múltiplas plataformas é um grande desafio para a segurança digital. Com Windows, macOS e agora Linux no radar dos atacantes, a proteção contra esse tipo de ameaça requer vigilância constante, independentemente do sistema operacional utilizado.

A principal recomendação para todos os usuários é nunca copiar e colar comandos desconhecidos em terminais ou prompts de execução, mesmo que pareçam vir de fontes confiáveis. Se um site solicita a execução de comandos para “verificar” seu dispositivo ou “corrigir” um problema, isso deve ser tratado como um sinal de alerta imediato.

Especialistas em segurança também recomendam:

- Manter sistemas e aplicativos sempre atualizados com os últimos patches de segurança

- Utilizar soluções de segurança capazes de identificar comportamentos suspeitos

- Desconfiar de solicitações para executar comandos, especialmente em situações incomuns

- Verificar a autenticidade de sites antes de interagir com eles, observando cuidadosamente a URL

- Adotar autenticação de múltiplos fatores sempre que possível para proteger contas importantes

Com o avanço das técnicas de engenharia social como o ClickFix, a consciência e a educação dos usuários são tão importantes quanto as ferramentas de proteção. A melhor defesa continua sendo o conhecimento e a cautela, independentemente da plataforma utilizada.

Leia mais no Canaltech

- ‘Pasta misteriosa’ do Windows 11 tem brecha de segurança e pode bloquear updates

- Extensões maliciosas do VS Code usavam PC para minerar criptomoedas

- Invasão ao WhatsApp sem clicar em nada: saiba o que é ataque ‘clique zero’

Leia a matéria no Canaltech.